- Criado por Igor Andrade, última alteração em 22/08/2022

Você está vendo a versão antiga da página. Ver a versão atual.

Comparar com o atual Ver Histórico da Página

« Anterior Versão 24 Próxima »

O Active Directory (AD) é um serviço de diretório que utiliza o protocolo LDAP (Lightweight Directory Access Protocol) para armazenar informações sobre objetos em redes, disponibilizando essas informações para usuários e administradores desta rede.

Dentro do protocolo LDAP existe o LDAPS, que é o mesmo protocolo, porém com uma camada de segurança.

Alguns dos principais recursos do LDAP são: autenticação centralizada, nível de segurança controlado, eficiência no gerenciamento de acesso, unificação do sistema de nomes baseado em DNS, facilitação na delegação de tarefas administrativa etc.

Importante

As autenticações AD e LDAP / LDAPS somente aparecem após a criação de projeto - ou seja, é preciso criar um projeto com uma autenticação (por exemplo, Token) e ir nas configurações do projeto para trocar.

Configuração

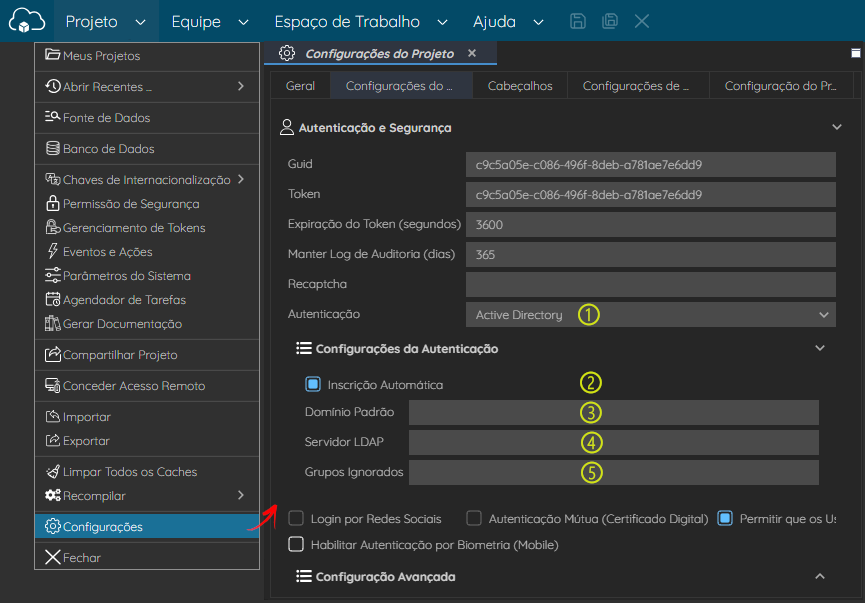

Para realizar as configurações do Active Directory ou LDAP / LDAPS, acesse as configurações do projeto (Figura 1) e na aba Configurações do Projeto da janela altere os informados na figura 1:

Figura 1 - Configurando o Active Directory ou LDAP em uma aplicação Cronapp

- Autenticação: selecione uma das opções para exibir os demais campos:

- Active Directory ou

- LDAP.

- Inscrição Automática: se ativo, caso o usuário não esteja registrado na base interna da aplicação, o mecanismo de logon irá inclui-lo automaticamente após sua autenticação via Active Directory / LDAP.

- Domínio Padrão: informe o domínio completo do servidor.

Exemplo:minhaempresa.local.com. - Servidor Active Directory (LDAP / LDAPS): adicione o IP ou host do servidor.

O Cronapp só irá considerar um protocolo LDAPS quando o endereço do domínio informar explicitamente esse protocolo (exemplo:ldaps://192.168.1.1:636). Caso contrário, não informando um protocolo (exemplo:192.168.1.1:636) ou informando diretamente o protocolo sem segurança (exemplo:ldap:// 192.168.1.1:636) será considerado o LDAP. - Grupo: caso queira restringir o acesso a determinados grupos, informando o nome dos grupos do AD / LDAP (separado por vírgula ","), caso contrário, todos os usuários terão acesso. Exemplo: Financeiro, RH, Terceirizado.

Durante o login na aplicação não é necessário informar o domínio (ex.: joao.silva@email.com), apenas o nome do usuário (ex.: joao.silva).

Autorização

A estrutura de Permissões de segurança do Cronapp possui uma entidade principal chamada Permissionáveis, ela é responsável por restringir as permissões de acesso aos grupos de usuários e usuários associados a ela. Assim, após logar na aplicação usando seu usuário LDAP, o servidor da aplicação Cronapp obtém os grupos nos quais o usuário é membro na base do Active Directory / LDAP e faz o mapeamento com os grupos da aplicação. Após isso, se o usuário for membro de um grupo do serviço e existir na aplicação um grupo com o mesmo nome, o usuário será automaticamente vinculado a esse grupo na aplicação.

Por padrão, todos os usuários autenticados pelo Active Directory / LDAP têm acesso ao sistema e serão automaticamente associados ao grupo Authenticated Users, que possui as permissões do permissionável pré-definido Authenticated.

Exemplo

Imagine uma situação em que temos um servidor de autenticação e uma aplicação configurada para permitir seu acesso via serviço:

- O servidor LDAP possui os grupos: Administrators, RH e Financeiro.

- A aplicação possui os permissionáveis:

- Administrators

- Permissão: total;

- Grupos vinculados: Administrators.

- Authenticated

- Permissão: acesso aos dados do próprio usuário;

- Grupos vinculados: Authenticated Users.

- Managers

- Permissão: acesso aos dados de todos os usuários da organização;

- Grupos vinculados: Gestores e RH.

- Administrators

O usuário de João Silva está vinculado ao grupo RH no servidor LDAP, ao logar pelo serviço na aplicação Cronapp, seu usuário será automaticamente associado aos grupos: RH (obtendo os atributos do permissionável Managers) e Authenticated Users (obtendo os atributos do permissionável Authenticated).

Já o usuário de Mariana Lima está vinculado ao grupo Financeiro no servidor LDAP, e após se autenticar na aplicação, ela só poderá acessar aos seus dados, pois a sua conta estará vinculada ao grupo Authenticated Users que possui as restrições do permissionável Authenticated.

Restrição de acesso à aplicação

É possível definir quais grupos do serviço AD / LDAP poderão acessar a aplicação, restringindo o acesso para os demais grupos. Para isso, informe no campo Grupos da aba Configurações do Projeto quais os grupos do serviço LDAP poderão acessar a aplicação.

Fique atento ao informar os nomes dos grupos, pois eles devem ser idênticos ao do serviço (incluindo letras minúsculas e maiúsculas) e precisam estar separados por vírgula ",".

Figura 2 - Informe quais grupos poderão ter acesso a aplicação

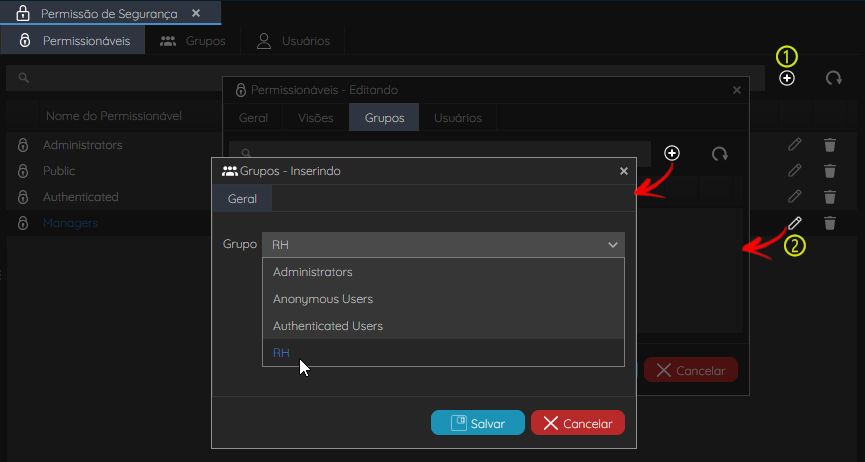

Acesse a funcionalidade Permissão de Segurança e na aba Grupos (Figura 3), crie outro grupo com o nome idêntico ao informado no campo Grupo (destaque 1 da Figura 2), marque também as opções Pode ter membros e Grupo predefinido.

Figura 3 - Informe quais grupos

Neste último passo, vincularemos o grupo criado a um permissionável.

Acesse a aba Permissionáveis para criar (destaque 1 da Figura 4) ou editar (destaque 2 da Figura 4) um permissionável existente. Ao abrir a janela de edição do permissionável, acesse a aba Grupos e clique no botão "+" para abrir uma terceira, a de seleção dos grupos que serão associados a esse permissionável. Por fim, selecione o grupo que criamos no passo anterior e salve (Figura 4).

Figura 4 - O grupo escolhido possuirá os acessos definidos no permissionável

Após a configuração de restrição por grupo e baseando-se no exemplo do tópico Autorização, se os personagens João Silva e Mariana Lima tentassem acessar a aplicação via LDAP, somente Mariana Lima conseguiria.

Nesta página

- Sem rótulos